Cours en ligne réseaux informatiques, internet

Résumé de section

-

L'accès à Internet peut s'effectuer de bien des manières.

1 TRANSMISSION

La transmission peut s'effectuer avec ou sans câbles.

a) TRANSMISSION PAR CÂBLE

Le câble est le support essentiel de la transmission entre deux réseaux, celui-ci différent suivant le type de réseau.

La paire de fils torsadée est

le médium de transmission de données le plus utilisée. Il est

réalisé à partir de paires de fils électriques, quelques

fois blindés. Ce câble est employé notamment par les technologies

Token Ring et Ethernet 10 base T,100 base T ou 1000 base T (gigabit).

La paire de fils torsadée est

le médium de transmission de données le plus utilisée. Il est

réalisé à partir de paires de fils électriques, quelques

fois blindés. Ce câble est employé notamment par les technologies

Token Ring et Ethernet 10 base T,100 base T ou 1000 base T (gigabit). Le câble coaxial est

spécialement conditionné et isolé (le conducteur central est appelé

âme), il est capable de transmettre des données à

grande vitesse.

Le câble coaxial est

spécialement conditionné et isolé (le conducteur central est appelé

âme), il est capable de transmettre des données à

grande vitesse. La fibre optique permet de transmettre

d'énormes volumes de données à la vitesse de la lumière

à travers de petit fils de verre ou de plastique.

La fibre optique permet de transmettre

d'énormes volumes de données à la vitesse de la lumière

à travers de petit fils de verre ou de plastique. Les fils électriques permettent

aussi le transfert d'information. Dans cette technologie nommée cpl, le signal passe les phases par induction, mais

le signal est très vite dégradé d'une phase à l'autre. Les

adaptateurs se branchent directement sur les prises électriques avec des

débits allant de 2 Mb/s à 45 Mb/s.

Les fils électriques permettent

aussi le transfert d'information. Dans cette technologie nommée cpl, le signal passe les phases par induction, mais

le signal est très vite dégradé d'une phase à l'autre. Les

adaptateurs se branchent directement sur les prises électriques avec des

débits allant de 2 Mb/s à 45 Mb/s.b) TRANSMISSION SANS CÂBLE

PLUSIEURS MÉTHODES

La transmission par ondes infrarouges

à courte distance est basée sur la fréquence de la lumière

et utilise une radiation électromagnétique d'une longueur d'onde

située entre celle de la lumière visible et celles des ondes radio.

La transmission par ondes infrarouges

à courte distance est basée sur la fréquence de la lumière

et utilise une radiation électromagnétique d'une longueur d'onde

située entre celle de la lumière visible et celles des ondes radio. La transmission par ondes terrestres,

ou liaisons hertziennes, projette des données dans l'espace par

l'intermédiaire de signaux radio à haute fréquence de l'ordre de

1000 mégahertz (1GHz est

égal à 1 milliard de cycles par seconde). Les

données peuvent être transmises sur une route terrestre par des

répétiteurs distants d'environ 40 kilomètres.

La transmission par ondes terrestres,

ou liaisons hertziennes, projette des données dans l'espace par

l'intermédiaire de signaux radio à haute fréquence de l'ordre de

1000 mégahertz (1GHz est

égal à 1 milliard de cycles par seconde). Les

données peuvent être transmises sur une route terrestre par des

répétiteurs distants d'environ 40 kilomètres. Les ondes radio pour réseau

cellulaire utilisent les hautes fréquences radio. Des antennes sont

placées géographiquement dans une région pour transférer le

signal d'un poste à l'autre (3g,

4g).

Les ondes radio pour réseau

cellulaire utilisent les hautes fréquences radio. Des antennes sont

placées géographiquement dans une région pour transférer le

signal d'un poste à l'autre (3g,

4g). Le wifiest un réseau wlan

(wireless

lan) utilisant des

fréquences spécifiques des ondes terrestres. L'évolution des

normes 802.11 (b, a, g, i et

n) porte sur le débit du réseau (54 Mbps pour le 802.11 b jusqu'à 1

gigabit théorique pour le 802.11 n), sa sécurité

(clés de cryptage pouvant

atteindre 256 bits pour le 802.11 i) et sa portée (10 à 100 m actuellement selon les

obstacles)

Le wifiest un réseau wlan

(wireless

lan) utilisant des

fréquences spécifiques des ondes terrestres. L'évolution des

normes 802.11 (b, a, g, i et

n) porte sur le débit du réseau (54 Mbps pour le 802.11 b jusqu'à 1

gigabit théorique pour le 802.11 n), sa sécurité

(clés de cryptage pouvant

atteindre 256 bits pour le 802.11 i) et sa portée (10 à 100 m actuellement selon les

obstacles) Le wimaxest un réseau wlan

(wireless

lan) de

transmission de données à haut-débit, par voie hertzienne

utilisant des fréquences spécifiques des ondes terrestres définies

dans les normes ieee 802.16

(dont certaines encore en

chantier).

Le wimaxest un réseau wlan

(wireless

lan) de

transmission de données à haut-débit, par voie hertzienne

utilisant des fréquences spécifiques des ondes terrestres définies

dans les normes ieee 802.16

(dont certaines encore en

chantier).2 PROTOCOLES

a) TCP/IP (IPv4)

La défense américaine (DOD), devant le foisonnement de machines utilisant des protocoles de communication différents et incompatibles, a décidé de définir sa propre architecture. Cette architecture est la source de "Internet".

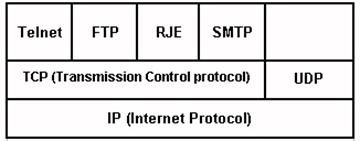

ipcv4 est la version d'origine de tcpip, actuellement encore la plus déployée.TCP/IP est souvent assimilée à une architecture complète,

or, c'est au sens strict l'ensemble de plusieurs protocoles :

IP

(Internet Protocol),

un protocole de niveau réseau assurant un service sans connexion

IP

(Internet Protocol),

un protocole de niveau réseau assurant un service sans connexion TCP

(Transmission Control

Protocol), un protocole de niveau transport qui fournit un service fiable

avec connexion

TCP

(Transmission Control

Protocol), un protocole de niveau transport qui fournit un service fiable

avec connexionAu sens large, 3 protocoles supplémentaires :

FTP

(File Transfert

Protocol), un protocole de transfert de fichiers ascii, ebcdic et binaires

FTP

(File Transfert

Protocol), un protocole de transfert de fichiers ascii, ebcdic et binaires SMTP (Single Mail Transfert

Protocol), un protocole de messagerie électronique

SMTP (Single Mail Transfert

Protocol), un protocole de messagerie électronique TELNET Protocol, un protocole de présentation d'écran

TELNET Protocol, un protocole de présentation d'écranCes protocoles se présentent sous la forme d'une architecture en couches qui inclut également, sans qu'elle soit définie, une interface d'accès au réseau.

Cette architecture est définie comme suit.

(1) IP INTERNET PROTOCOL

Un des points les plus intéressants du protocole tcp/ip est d'avoir attribué un numéro fixe, à chaque ordinateur connecté sur Internet; ce numéro est appelé l'adresse ip. C'est une adresse logique, à distinguer des adresses physiques (des cartes Ethernet par ex.). Dans la version actuelle de ip (Ipv4), les adresses sont codées sur 32 bits. Ainsi, tout ordinateur sur Internet, se voit attribuer une adresse de type a.b.c.d (où a,b,c,d sont des nombres compris entre 0 et 255), par exemple 162.13.150.1. Dès ce moment, vous êtes le seul sur le réseau à posséder ce numéro, et vous y êtes en principe directement atteignable.

Comment est définie l'adresse ip

Une

adresse ip est composée de 4

nombres séparés par un point.

Une

adresse ip est composée de 4

nombres séparés par un point. Chacun de ces nombres est codé sur 1 octet et peut donc prendre une valeur

comprise entre 0 et 255 inclus

Chacun de ces nombres est codé sur 1 octet et peut donc prendre une valeur

comprise entre 0 et 255 inclus

Exemple : 202.15.170.1

les deux premiers octets (les deux premiers nombres) identifient un réseau particulier

les deux nombres suivants identifient un hôte sur ce réseau. Pour l'ordinateur, cette adresse IP est codée en binaire (4 x 8 bits = 32 bits).

Pour l'ordinateur, cette adresse IP est codée en binaire (4 x 8 bits = 32 bits).

202 11001010

15 00001111

170 10101010

1 00000001

pour nous, il est plus facile de retenir 202.15.170.1 que 11001010000011111010101000000001

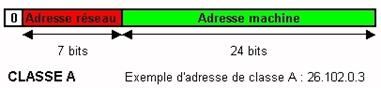

Différentes classes d'adresses Ip

L'adressage est structuré logiquement dans une architecture de réseaux et de sous réseaux. N'importe qui ne peut s'approprier librement une adresse ip: ces dernières sont régies par un organisme international, l'Internic, qui délivre les différentes adresses ou plutôt les classes de réseaux.

Il y a 5 classes. Le rôle de ces classes est essentiellement de diviser l'adresse en deux parties: une partie dédiée au réseau, et une partie dédiée aux hôtes (équipements).

Classe A (126

réseaux et 16 777 214 hôtes)

Classe A (126

réseaux et 16 777 214 hôtes)

La classe A est caractérisée par une adresse réseau sur 8 bits dont le premier bit est à 0, ce qui signifie que le premier octet est inférieur à 128.

Les adresses A sont du type "rrr.hhh.hhh.hhh", où "rrr" désigne un octet de l'adresse du réseau, et "hhh" un octet de l'adresse de l'hôte.Il existe un petit nombre de réseaux de classe A (inférieur à 128) mais chacun de ces réseaux de classe A peut contenir jusqu'à 16 M de machines.

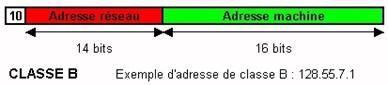

Classe B (16384

réseaux et 65 534 hôtes)

Classe B (16384

réseaux et 65 534 hôtes)

La classe B est caractérisée par une adresse réseau sur 16 bits, dont les deux premiers sont 10.

Les adresses de classe B sont du type "rrr.rrr.hhh.hhh". Leur premier octet est compris entre 128 et 191 :

Il y a des milliers de réseaux de classe B et des milliers de machines dans ces réseaux

Classe C (2 097 152

réseaux et 254 hôtes)

Classe C (2 097 152

réseaux et 254 hôtes)

La classe C est caractérisée par une adresse réseau sur 24 bits dont les trois premiers bits sont à 110.

Les adresses de classe C sont du type "rrr.rrr.rrr.hhh". Leur premier octet est compris entre 192 et 223 :

On peut envisager des millions de réseaux de classe C ne comportant pas plus de 254 stations chacun

Classe D

Classe D adresses multicats

adresses multicats

transmissions point à multipoint (ex: vidéoconférence) réseaux 224 à 231

réseaux 224 à 231

ex : 224.4.4.4 Classe E (réservée pour le futur )

Classe E (réservée pour le futur ) Adresses

particulières

Adresses

particulières

soi-même : 127.0.0.1 (loopback ou localhost)

Pour chaque classe d'adresse, certaines adresses sont réservées. Ainsi les adresses 0 et 127 de la classe A sont allouées à des services particuliers : l'adresse 0 définit l'acheminement par défaut et l'adresse 127 est associées à l'adresse de rebouclage. Dans toutes les classes de réseau, les adresses 0 et 255 de machines sont réservées. Enfin l'adresse 255.255.255.255 représente une adresse de diffusion.

Pour laisser un maximum de souplesse du mode de décomposition de l’adresse ip en sous réseaux, la norme tcp/ip de sous adressage permet de choisir l’interprétation des sous réseaux indépendamment pour chaque réseau. Une fois qu’une décomposition en sous réseaux a été choisie, toute les machines du réseau doivent s’y conformer.

La création de sous réseaux divise une adresse réseau en plusieurs adresses de sous réseaux uniques, de sorte qu’une adresse spécifique puisse être attribué à chaque réseau physique.

(2) TCP

Le protocole tcp (TRANSMISSION CONTROL PROTOCOL) est sans doute considéré comme le plus important des protocoles au niveau transport, regroupant les fonctionnalités de niveau 4 du modèle de référence. Le protocole tcp est en mode connecté, contrairement au deuxième protocole disponible dans cette architecture qui s'appelle udp. Ce protocole udp se positionne aussi au niveau transport mais dans un mode sans connexion et avec pratiquement aucune fonctionnalité.

Ce protocole a été développé pour assurer des communications fiables entre deux hôtes sur un même réseau physique, ou sur des réseaux différents.

(3) UDP

udp (User Datagram Protocol) est un protocole du niveau de la couche transport, tout comme tcp. Contrairement à ce dernier, il n'est pas fiable, et travaille en mode non-connecté. Il assure la détection d'erreur, mais pas la reprise sur erreur. Il n'utilise pas les accusés de réception pour garantir que les données ont été correctement réceptionnées, ne reséquence pas les messages reçus ni n'assure de mécanisme de contrôle de flux pour permettre au récepteur de maîtriser le flot des données. Les datagrammes udp peuvent donc être perdus, dupliqués ou déséquencés.

b) TCP/IP (IPv6)

Avec la convergence de l'ordinateur, de l'audiovisuel, des loisirs auxquels s'ajoutent les besoins des entreprises, le nombre d'adresse disponibles avec le protocole ipv4 est trop restreint. Bientôt, chaque poste de télévision sera connecté à Internet. Le protocole IPv6 (appelé aussi IPng pour IP new generation) offre plus de souplesse et d'efficacité.

La notation décimale pointée employée pour les adresses IPv4 est abandonnée (

172.31.128.1) pour une écriture hexadécimale, où les 8 groupes de 16 bits sont séparés par un signe deux-points (1fff:0000:0a88:85a3:0000:0000:ac1f:8001)c) PORTS DE COMMUNICATION

Les ports de communication, qui permettent la communication avec Internet, utilisent les protocoles tcp ou udp pour communiquer.

(1) LES PORTS D'ENTRÉE (WAN -> LAN)

TCP

Service

Description

0

utilisé pour la détection de site, doit être ouvert sur toute la plage d'entrée

20

Port de données FTP

Transfert de fichiers des sites

21

Port de contrôle FTP

23

Telnet

25

SMTP

Courrier sortant

53

Domain Name Server (DNS)

80

World Wild Web

navigation sur Internet

110

POP3 (Post Office Protocol)

Courier entrant

443

Navigation sur certains sites sécurisés

8080

Proxy de skynet

le port peut varie d'un fournisseur à l'autre, doit être ouvert sur toute la plage d'adresse 0 à 255.255.255.255

22

SSH remote login protocole

utilisé dans certaines applications de connexion à distance

53

Domain Name Server (DNS)

Nécessaire pour détecter si l'adresse IP correspond à une adresse valide, généralement fermé. Ce port est utilisé identiquement en UDP et IP. Il doit normalement être fermé en entrée sur le réseau interne.

70

Gopher protocol

119

utilisé par les news

143

protocole de courrier sécurisé IMAP 3

220

protocole de courrier sécurisé IMAP 4

1863

MSN Messenger

Envoyer et recevoir les messages

7000-7099

logiciel bancaire ISABEL

suivant une adresse TCP/IP locale de départ et une adresse finale (le site).

68

DHCP

Utilisé pour une configuration automatique des adresses IP

137

Netbios Name Service

Permet le partage de fichiers et d'imprimantes et donc d'utiliser ce partage via INTERNET

138

NetBios

139

NetBios

445

Netbios

Fonctionnalité supplémentaire implantée à partir de Windows 2000 (pas millenium)

(2) PORTS UDP

En sortie, tous les ports peuvent être fermés.

UDP entrée

Service

Description

0

Utilisé pour la détection des sites lors de la navigation

53

68

Utilisé pour une configuration automatique des adresses IP, normalement à fermer pour INTERNET, pas à l'intérieur du réseau

Les solutions ci-dessus ne permettent pas directement de se "connecter à un serveur réseau", mais permettent de prendre le contrôle d'un PC qui lui se connecte au réseau.

3 MÉDIAS PHYSIQUES

Le média physique est le support sur lequel circulent les informations. Il peut s'agir d'un câble qui fournit une voie fixe suivie par le signal électrique ou lumineux. (média relié) mais un signal peut aussi se propager sans aucun câblage (media non relié).

Types de médias reliés

Paire

torsadée

Paire

torsadée Câble

coax

Câble

coax Fibre

optique

Fibre

optiqueTypes de médias non reliés

sans

fil

sans

fil Laser

Laser Micro-ondes

Micro-ondes Infrarouge

InfrarougeLes médias physiques peuvent être évalués d'après les critères suivants :

Bande passante

Bande passante Distance maximales que les données peuvent

parcourir avant qu'elles doivent être

régénérées.

Distance maximales que les données peuvent

parcourir avant qu'elles doivent être

régénérées. Résistance aux interférences de

sources externes.

Résistance aux interférences de

sources externes. Coût et installation.

Coût et installation.a) FIBRE OPTIQUE

La fibre optique présente l'une des plus grandes avancées technologiques en matière de câblage puisqu’elle n'émet pas de chaleur. Elle transporte la lumière dont la source est soit un laser, soit une DEL (diode électroluminescente, LED en anglais).

La fibre optique est un support physique de transmission permettant la transmission de données à haut débit grâce à des rayons optiques.

Les déploiements de réseaux d’accès à très haut débit consistent à rapprocher la fibre optique de l’abonné, voire à déployer directement une nouvelle boucle locale en fibre optique jusqu’au local de l’abonné (FttH1). Dans certains pays, comme les Pays-Bas ou l’Allemagne, l’ingénierie et la densité de la sous- boucle locale cuivre peuvent justifier des déploiements intermédiaires, au niveau des sous-répartiteurs (on parle alors de FTTCab : fibre to the cabinet) par le biais de la technologie vdsl2. Ce schéma ne semble toutefois pas pertinent en France, en tout cas dans les zones denses. La solution fttb (Fibre to the Building), consiste à amener la fibre jusqu’en pied d’immeuble, la partie terminale restant une paire de cuivre. Après une longue concertation avec les différents acteurs (France Télécom, Free, SFR, Bouygues…), c'est le ffth (qui assure le débit le plus important) qui a été retenu.

Source arcep – www.arcep.fr

b) CÂBLES UTP

Dans le cas le plus simple, une paire de fils permet de transporter le signal entre deux unités (le courant électrique génère un courant induit dans la liaison voisine. qui interfère avec le signal présent sur le câble et réduit son efficacité : c'est la diaphonie ou crosstalk).

Un câble torsadé est constitué de deux fils torsadés. (Les courants induits dans les torsades s'annulent l'un par l'autre réduit l'effet de diaphonie).

Le rôle du modem, appelé atu-r (ADSL Transceiver Unit, Remote terminal end) est de décoder les données chez l'utilisateur,

Le splitter est installé dans le central téléphonique, en aval du dslam et switch audio.

Si l’utilisateur a une connexion isdn, il devra installer un splitter chez lui en amont de son modem et de son nt isdn.

Si l’utilisateur a une connexion analogique traditionnelle, il n’a pas besoin d’installer de splitter chez lui, mais un micro-filtre avant chaque appareil téléphonique.Les différentes technologies

- DSL

Digital Subscriber Line

Technologie permettant des débits de 160 kbit/s, en mode duplex et fournit en fait le service ISDN de base

- HDSL

High bit rate Digital Subscriber Line

Technologie de transport sur deux paires torsadées à un débit de 1,544 / 2,048 Mbps, en mode duplex. Cette technologie est à la base du ISDN primaire (T1 OU E1)

- SDSL

Single Line Digital Subscriber Line

Technologie qui autorise des flux montant et descendant similaires (synchrones) de 2.048 Mb/s, donc comme le HDSL, mais le SDSL n’utilise qu’une seule paire torsadée.

- ADSL

Asymmetric Digital Subscriber Line

Il utilise la technique du modem téléphonique classique. Il permet en général un débit de 1,5 à 6 Mbps descendant et 64 Kbps montant. (vidéo temps réel sous Mpeg-2 )

- VDSL

Very High Data Subscriber Line

Technologie qui permet des débits de l’ordre de 16 à 52 Mbps descendant sur une distance maximale de 300 mètres (coax), et de 1,6 à 2,3 Mbps montant

4 RÉSEAU CELLULAIRE

Le réseau cellulaire est un réseau de communications spécialement destiné aux équipements mobiles. Il permet la communication entre ces unités mobiles ainsi qu'avec l'ensemble des abonnés. L'onde radio dans le cas d'un réseau cellulaire est le lien entre le mobile et l'infrastructure de l'émetteur.

a) LIAISONS ENTRE TÉLÉPHONES MOBILES

En 1982, le cept a décidé de normaliser un système de communication mobile dans la gamme des 890-915 et 935-960 MHz pour l'ensemble de l'Europe. Un peu plus tard, les premiers grands choix étaient faits avec en particulier un système numérique.

Avec une autre version dans la gamme des 1 800 MHz (le dcs 1800 ou Digital Cellular System), la norme gsm (Global System for Mobile communication) a été finalisée au début 1990. Cette norme est complète et comprend tous les éléments nécessaires à un système de communication numérique avec les mobiles.

Dans un système GSM, la station mobile comprend deux parties :

l'équipement mobile qui permet la communication radio

l'équipement mobile qui permet la communication radio le

module d'identification qui contient les caractéristiques identifiant

l'abonné.

le

module d'identification qui contient les caractéristiques identifiant

l'abonné.

Le réseau est découpé en cellules qui possèdent chacune une station de base, ou bts (Base Transceiver Station), qui s'occupe des transmissions radio sur la cellule. Associés à la station de base, des canaux de signalisation vont permettre aux mobiles de communiquer avec la bts et vice versa. Chaque station de base est reliée à un contrôleur de station de base ou bcs (Base Station Controller).

Le réseau lui-même contient un commutateur ou msc (Mobile service Switching Center) qui communique avec les différents systèmes radio, un enregistreur de localisation nominal ou hlr (Home Location Register) qui n'est autre qu'une base de données de gestion des mobiles et un enregistreur de localisation des visiteurs ou vlr (Visitor Localisation Register) qui est une base de données des visiteurs dans une cellule.

En ce qui concerne le mode d'accès, c'est la technique amrt (Accès Multiple à Répartition dans le temps) ou tdma (Time Division Multiple Access), dans laquelle le temps est découpé en tranches, qui est employée. Une seule station au maximum peut accéder à une tranche donnée. Par canal radio, le découpage est effectué en 8 tranches d'une durée de 0,57ms. La parole est comprimée sur une bande de 22,8 Khz qui inclut un codage permettant la correction d'erreurs.

Le principal obstacle que doit surmonter un système de radiotéléphonie mobile à grande capacité comme le gsm est l'étroitesse de la bande de fréquence du spectre radioélectrique disponible. D'où l'idée d'utiliser un grand nombre d'émetteurs récepteurs de faible puissance, disséminés à travers tout le territoire à couvrir (une ville, une région ou un pays). Chaque station offre une couverture de bonne qualité dans une zone restreinte, appelée "cellule", dont le rayon mesure quelques centaines de mètres, quelques kilomètres au maximum. On parle alors de "réseau cellulaire". Le territoire à desservir est décomposé en cellules. Une cellule est liée à une station de base ou bts (Base Transceiver Station) qui possède l'antenne permettant d'émettre vers les mobiles et vice versa. Si la densité du trafic est très forte, plusieurs stations de base peuvent couvrir la cellule avec des rayons inférieurs à 500 mètres.Lorsque l'utilisateur met son terminal en marche, celui-ci essaie de se connecter à une station de base en explorant la bande de fréquences disponible dans la cellule. La station de base est identifiée par les messages que cette station envoie sans arrêt sur le canal sémaphore de la cellule. Une fois que le terminal a choisi sa cellule en fonction de la puissance des signaux reçus, il se fait connaître grâce au dialogue qui s'établit entre la carte d'identification et la station de base. Le numéro de la zone de localisation du mobile est alors mémorisé dans l'enregistreur de localisation des visiteurs. La station mobile doit effectuer cette opération régulièrement pour faire connaître sa situation géographique. C'est le terminal qui détecte si une nouvelle cellule est mieux appropriée pour ses communications et qui l'indique à la nouvelle station de base qui relaiera cette information dans l'enregistreur de localisation des visiteurs.

Les différentes entités de gestion du réseau de mobile communiquent entre elles par un protocole dénommé map (Mobile Application Part).b) LIAISONS ENTRE ORDINATEURS

(1) WIFI

Wifi est une technologie de réseau sans fil qui permet de partager un accès Internet rapide (ADSL) dans une habitation, une entreprise.

(a) TECHNOLOGIE

Wifi est proposé en plusieurs déclinaisons :

802

11b utilise la longueur d'onde de 2,4 GHz pour une vitesse maxi de 11 Mbits/s. Il est

autorisé en France à l'intérieur comme à

l'extérieur

802

11b utilise la longueur d'onde de 2,4 GHz pour une vitesse maxi de 11 Mbits/s. Il est

autorisé en France à l'intérieur comme à

l'extérieur 802

11 b+ variante du 11b pouvant atteindre une vitesse de 22 Mbits/s

802

11 b+ variante du 11b pouvant atteindre une vitesse de 22 Mbits/s 802

11a utilise la fréquence des 5 GHz pour une vitesse maxi de 54 Mbits/s et n'est

pas compatible avec les autres du fait de sa fréquence particulière ; il

n'est autorisé qu'à l'intérieur de bâtiments.

802

11a utilise la fréquence des 5 GHz pour une vitesse maxi de 54 Mbits/s et n'est

pas compatible avec les autres du fait de sa fréquence particulière ; il

n'est autorisé qu'à l'intérieur de bâtiments. 802

11 g comme le 802 11a, il atteint une vitesse de 54 Mbits/s mais emprunte la

fréquence des 2,4 GHz, ce qui le rend compatible avec le 802 11 b ; attention,

il est encore en cours de normalisation.

802

11 g comme le 802 11a, il atteint une vitesse de 54 Mbits/s mais emprunte la

fréquence des 2,4 GHz, ce qui le rend compatible avec le 802 11 b ; attention,

il est encore en cours de normalisation. 802

11 n permet un débit théorique allant jusqu'à 300 Mbit/s et une

portée allant jusqu'à 91 mètres à l'intérieur et 182

mètres en extérieur. En pratique, le débit oscille plutôt

entre 100 et 120 Mbit/s et la portée ne dépasse pas les 80

mètres

802

11 n permet un débit théorique allant jusqu'à 300 Mbit/s et une

portée allant jusqu'à 91 mètres à l'intérieur et 182

mètres en extérieur. En pratique, le débit oscille plutôt

entre 100 et 120 Mbit/s et la portée ne dépasse pas les 80

mètres 802.11ac permet une connexion sans fil haut débit

à un réseau local et utilise exclusivement une bande de fréquence

comprise entre 5 et 6 GHz

802.11ac permet une connexion sans fil haut débit

à un réseau local et utilise exclusivement une bande de fréquence

comprise entre 5 et 6 GHz 802.11ax en

cours

802.11ax en

coursdont la terminologie est remplacée par celle suivante :

- 802.11b = WiFi 1

- 802.11a = WiFi 2

- 802.11g = WiFi 3

- 802.11n = WiFi 4

- 802.11ac = WiFi 5

- 802.11ax = WiFi 6

La technologie Bluetooth, mise au point par Ericson, fonctionne à la même fréquence que le Wifi (2,4 GHz), ce qui peut d'ailleurs provoquer des interférences, mais dispose d'un débit beaucoup plus bas (721 Kbps au maximum) ; cette technologie est donc adaptée à la connexion de téléphones portables et d'accessoires divers ; Bluetooth est par ailleurs plus sensible aux murs et autres obstacles

(b) MATÉRIEL

L'utilisation du Wifi nécessite le matériel suivant :

Une

carte qui peut être selon la machine hôte de différents types :

Une

carte qui peut être selon la machine hôte de différents types : PC Card :

modèle le plus courant adapté aux ordinateurs portables, le plus souvent

PMCIAII ; elles intègrent toujours une antenne (pas toujours

un connecteur externe).

PC Card :

modèle le plus courant adapté aux ordinateurs portables, le plus souvent

PMCIAII ; elles intègrent toujours une antenne (pas toujours

un connecteur externe). Carte PCI

: modèle au standard PCI pour les ordinateurs de bureau nécessitant

l'ouverture de la machine, souvent munie d'une antenne externe pour les liaisons

à travers les murs.

Carte PCI

: modèle au standard PCI pour les ordinateurs de bureau nécessitant

l'ouverture de la machine, souvent munie d'une antenne externe pour les liaisons

à travers les murs. Adaptateur USB : modèle qui se branche sur un port USB externe

Adaptateur USB : modèle qui se branche sur un port USB externe Le

routeur permet de partager les ressources entre plusieurs machines ;

Le

routeur permet de partager les ressources entre plusieurs machines ; Le

routeur standard permet de créer un réseau en étoile. Il est

indispensable s'il y a plus de deux machines.

Le

routeur standard permet de créer un réseau en étoile. Il est

indispensable s'il y a plus de deux machines. Le

routeur/modem ADSL intègre un modem ADSL, ce qui permet de partager facilement

sa connexion ADSL sur le réseau.

Le

routeur/modem ADSL intègre un modem ADSL, ce qui permet de partager facilement

sa connexion ADSL sur le réseau. L'antenne permet d'étendre le réseau. Elle peut être en grille, en

hélice, en patch, en parabole, en barre… Sa puissance détermine la

taille du réseau.

L'antenne permet d'étendre le réseau. Elle peut être en grille, en

hélice, en patch, en parabole, en barre… Sa puissance détermine la

taille du réseau. L'antenne

directionnelle émet un signal selon un ange de 70 à 80 °

L'antenne

directionnelle émet un signal selon un ange de 70 à 80 ° L'antenne

omnidirectionnelle émet un signal sur 360 °

L'antenne

omnidirectionnelle émet un signal sur 360 °

Le réseau Wifi présente une sécurité limitée; même crypté, la clé étant fixe peut aisément être décryptée ; la technologie à changement de clé (notion d'évasion de fréquence en communication militaire) va permettre de sécuriser les communications

(2) WIMAX

Le wimax est adapté aux secteurs péri-urbains voire ruraux qui n'ont pas d'infrastructure téléphonique filaire exploitable. Il procure des débits de plusieurs dizaines de mégabits/seconde sur une zone de couverture portant sur quelques dizaines de kilomètres au maximum.

Le wimax est en cours d'abandon

NORMES

- IEEE 802.16e

apporte les possibilités d'utilisation en situation mobile du standard, jusqu'à 122 km/h.

- IEEE 802.16f

Spécifie la MIB (Management Information Base), pour les couches MAC (Media Access Control) et PHY (Physical)

- IEEE 802.16m

Débits en nomade ou stationnaire jusqu'à 1 Gbit/s et 100 Mbits/s en mobile grande vitesse. Convergence des technologies WiMAX, Wi-Fi et 4G

- DSL